Tabla de Contenidos

![]()

P�gina desactualizada Esta p�gina contiene una versi�n anterior de esta gu�a que puede estar desactualizada. Para ver la versi�n m�s reciente, haga clic aqu�.

2.3.2 Servidor Ssh

Instalación

root@server:~# aptitude install openssh-server openssh-client

Configuración

Todas las configuraciones del servidor ssh se encuentran en el archivo /etc/ssh/sshd_config.

Para configurar el servidor debe indicarse las direcciones donde el servicio debe responder. En este caso serán conexiones ligadas a la dirección 192.168.1.100, a través del puerto 22 y utilizando la versión 2 del protocolo ssh:

- /etc/ssh/sshd_config

# Package generated configuration file # See the sshd_config(5) manpage for details # What ports, IPs and protocols we listen for Port 22 # Use these options to restrict which interfaces/protocols sshd will bind to #ListenAddress :: #ListenAddress 0.0.0.0 ListenAddress 192.168.1.100 Protocol 2 #[...]

Por seguridad, se debe desactivar el login como root. on esta configuración, para adquirir los privilegios del root, se debe hacer un login usuario normal y, después, adquirir los privilegios de root. De este modo, prevenimos que el password del root sea objeto de un ataque.

- /etc/ssh/sshd_config

#[...] # Authentication: LoginGraceTime 120 PermitRootLogin no StrictModes yes #[...]

También se debe verificar que no sean permitidos los logins con contraseñas vacías:

- /etc/ssh/sshd_config

#[...] # To enable empty passwords, change to yes (NOT RECOMMENDED) PermitEmptyPasswords no #[...]

Reiniciar el servicio:

root@server:~# /etc/init.d/ssh restart

Verificación

Clientes Linux

Debe ser posible establecer una conexión ssh a la dirección 192.168.1.100.

La primera vez que la conexión se efectúe, ésta debe ser confirmada, porque el servidor no está registrado en la lista de los sistemas conocidos por el cliente.

fribeiro@laptop:~$ ssh 192.168.1.100 The authenticity of host '192.168.1.100 (192.168.1.100)' can't be established. RSA key fingerprint is ee:16:b0:c9:1b:ef:b4:64:e1:86:80:f4:36:9f:08:03. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added '192.168.1.100' (RSA) to the list of known hosts. fribeiro@192.168.1.100's password: Linux server 2.6.32-5-amd64 #1 SMP Fri Oct 15 00:56:30 UTC 2010 x86_64 The programs included with the Debian GNU/Linux system are free software; the exact distribution terms for each program are described in the individual files in /usr/share/doc/*/copyright. Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent permitted by applicable law. fribeiro@server:~$ logout Connection to 192.168.1.100 closed. fribeiro@laptop:~$

Las conexiones con el login root no serán aceptadas:

fribeiro@laptop:~$ ssh -l root 192.168.1.100 root@192.168.1.100's password: Permission denied, please try again. root@192.168.1.100's password: Permission denied, please try again. root@192.168.1.100's password: Permission denied (publickey,password).

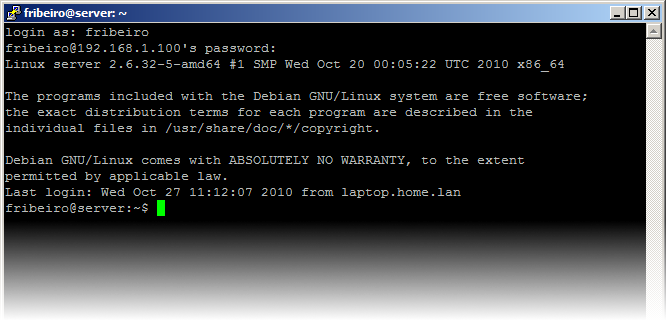

Clientes Windows

El acceso a partir de clientes Windows es posible con un programa emulador del terminal que soporte ssh, como Putty:

Obtener privilegios de root

Como el login como root está desactivado, la manera de obtener privilegios de root en una conexión ssh es a través de un usuario común que escala privilegios con el comando su:

fribeiro@laptop:~$ ssh 192.168.1.100 fribeiro@192.168.1.100's password: Linux server 2.6.32-5-amd64 #1 SMP Fri Oct 15 00:56:30 UTC 2010 x86_64 The programs included with the Debian GNU/Linux system are free software; the exact distribution terms for each program are described in the individual files in /usr/share/doc/*/copyright. Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent permitted by applicable law. Last login: Wed Oct 27 11:01:21 2010 from laptop.home.lan fribeiro@server:~$ su - root Password: root@server:~#

Referencias

- Debian Reference, 6.9. The remote access server and utility (SSH) (http://www.debian.org/doc/manuals/reference/ch06.en.html#_the_remote_access_server_and_utility_ssh)

- OpenSSH (http://www.openssh.com/)